5.1.1 -

Les manœuvres en vue d’obtenir des

informations :

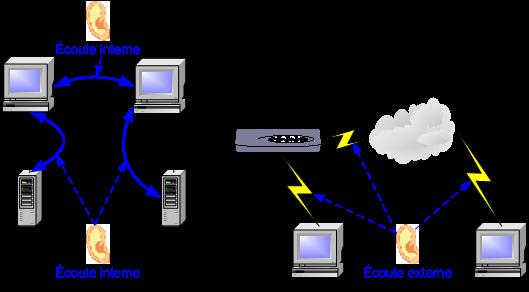

5.1.1.A - L’écoute du

réseau :

L'écoute consiste à se placer sur un réseau

informatique ou de télécommunication puis à analyser et

à capturer les informations qui transitent par le biais de ce

réseau.

De nombreux appareils logiciel ou matériel facilitent

les analyses et permettent notamment d'interpréter en temps réel

les trames qui circulent sur un réseau informatique.

L'écoute

est une atteinte à la confidentialité des informations transmises

et permet d'obtenir de nombreuses informations sur le réseau : adresses

des serveurs, adresses des routeurs, ...

L'écoute permet de

prendre connaissance des informations qui transitent en clair sur le

réseau mais elle est également un outil d'accompagnement de la

cryptanalyse.

Le fonctionnement d’une écoute de

réseau peut être résumé par le schéma

suivant :

Figure 5 : Fonctionnement d'une

écoute réseau

5.1.1.B - Le principe du balayage du système

d’informations :

Le balayage consiste à envoyer au système d’information

un ensemble d'informations de nature diverse afin de déterminer celles

qui suscitent une réponse positive.

L'attaquant pourra

aisément automatiser cette tâche et déduire par exemple :

- les numéros téléphoniques qui permettent

d'accéder à un système ;

- le type et la version du dit système ;

- des noms d'utilisateurs ;

- les mots de passe de ces utilisateurs.

Le balayage n'est

pas une attaque en soi, mais une technique qui consiste pour l'agresseur

à réunir suffisamment d'informations pour définir sa

politique d'attaque. Le fait de connaître par exemple le type de

système d'exploitation employé et sa version ainsi que le

numéro à composer pour accéder à un service

d'accès distant lui permet de préparer une intrusion basée

sur les faiblesses connues du système d’exploitation relevé.

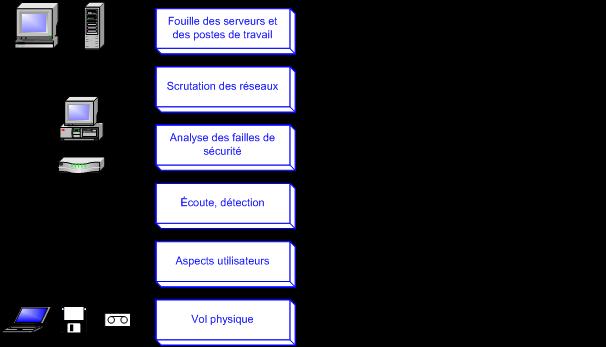

Les cibles d’un tel balayage peuvent être les

suivantes :

Figure 6 : Les cibles d'un

balayage

5.1.1.C - La fouille informatique :

La fouille informatique, par analogie avec la fouille physique, consiste

à étudier méthodiquement l'ensemble des fichiers et des

variables d'un système informatique pour en retirer des données de

valeur.

Cette recherche systématique d'informations est en

général grandement facilitée par la mauvaise gestion des

protections classiques qu'il est possible d'attribuer à un fichier.

Quand on se déplace dans les divers répertoires d'un

système de fichiers informatique, il est courant de constater que des

fichiers et des répertoires ont des protections insuffisantes contre des

agresseurs potentiels (est il bien utile par exemple de donner des droits de

lecture à ses propres fichiers à l'ensemble des utilisateurs du

système ?).

La possibilité d'une fouille sans entrave

dénote un défaut dans la définition des règles de

sécurité et dans les outils chargés de les faire appliquer.

L'agresseur peut ainsi avoir connaissance de données personnelles,

mais également obtenir des informations cruciales qui concernent le

réseau (adresses des serveurs, mots de passe, etc.).

Il peut

également insérer sur la cible un programme de type cheval de

Troie qui ouvre la voie à d'autres types d'attaque.